De nada nos vale tener un potente servidor Linux Centos 7 con un smtp server con antivirus/antispam manejando varios dominios si no podemos acceder a el cuando estemos fuera de la oficina o casa. Esto nos lleva a la decisión de que necesitamos un webmail y es el tema del articulo de hoy.

Instalaremos roundcube webmail paso a paso sobre un servidor Linux Centos 7. Este sera la continuación de varios artículos anteriores los cuales ya puse sus links mas arriba (o puedes montarlo en tu servidor ya existente).

Roundcube es un webmail muy amigable que tiene traducción creería que a casi todos los idiomas, su interfaz es liviana y cuenta con todo lo necesario para mirar, contestar o hacer ese mail importante que no da espera. Ya entrados en materia, comencemos.

Instalaremos roundcube webmail paso a paso sobre un servidor Linux Centos 7. Este sera la continuación de varios artículos anteriores los cuales ya puse sus links mas arriba (o puedes montarlo en tu servidor ya existente).

Roundcube es un webmail muy amigable que tiene traducción creería que a casi todos los idiomas, su interfaz es liviana y cuenta con todo lo necesario para mirar, contestar o hacer ese mail importante que no da espera. Ya entrados en materia, comencemos.

-Descargamos roundcube en su ultima versión disponible

cd /var/www/html

wget -c http://downloads.sourceforge.net/project/roundcubemail/roundcubemail/1.0.3/roundcubemail-1.0.3.tar.gz

-Lo descomprimimos, renombramos su directorio y entramos a el

tar xzvf roundcubemail-1.0.3.tar.gz

mv roundcubemail-1.0.3 rc

cd rc

-Nos creamos la db mariadb que usara para su funcionamiento y creamos una cuenta con permisos para su manejo

mysql -u root -p

Enter password:

Welcome to the MariaDB monitor. Commands end with ; or \g.

Your MariaDB connection id is 11976

Server version: 5.5.40-MariaDB MariaDB Server

Copyright (c) 2000, 2014, Oracle, Monty Program Ab and others.

Type 'help;' or '\h' for help. Type '\c' to clear the current input statement.

MariaDB [(none)]>CREATE DATABASE roundcubemail /*!40101 CHARACTER SET utf8 COLLATE utf8_general_ci */;

Query OK, 1 row affected (0.01 sec)

MariaDB [(none)]> GRANT ALL PRIVILEGES ON roundcubemail.* TO roundcube@localhost IDENTIFIED BY 'contraseña';

Query OK, 0 rows affected (0.00 sec)

MariaDB [(none)]> quit;

Bye

-Importamos la estructura de tablas en la db

mysql -u root -p roundcubemail < SQL/mysql.initial.sql

-Nos creamos una configuracion para roundcube servidor por apache

vi /etc/httpd/conf.d/90-roundcube.conf

Alias /webmail /var/www/html/rc

<Directory /var/www/html/rc>

Options -Indexes

AllowOverride All

</Directory>

<Directory /var/www/html/rc/config>

Order Deny,Allow

Deny from All

</Directory>

<Directory /var/www/html/rc/temp>

Order Deny,Allow

Deny from All

</Directory>

<Directory /var/www/html/rc/logs>

Order Deny,Allow

Deny from All

</Directory>

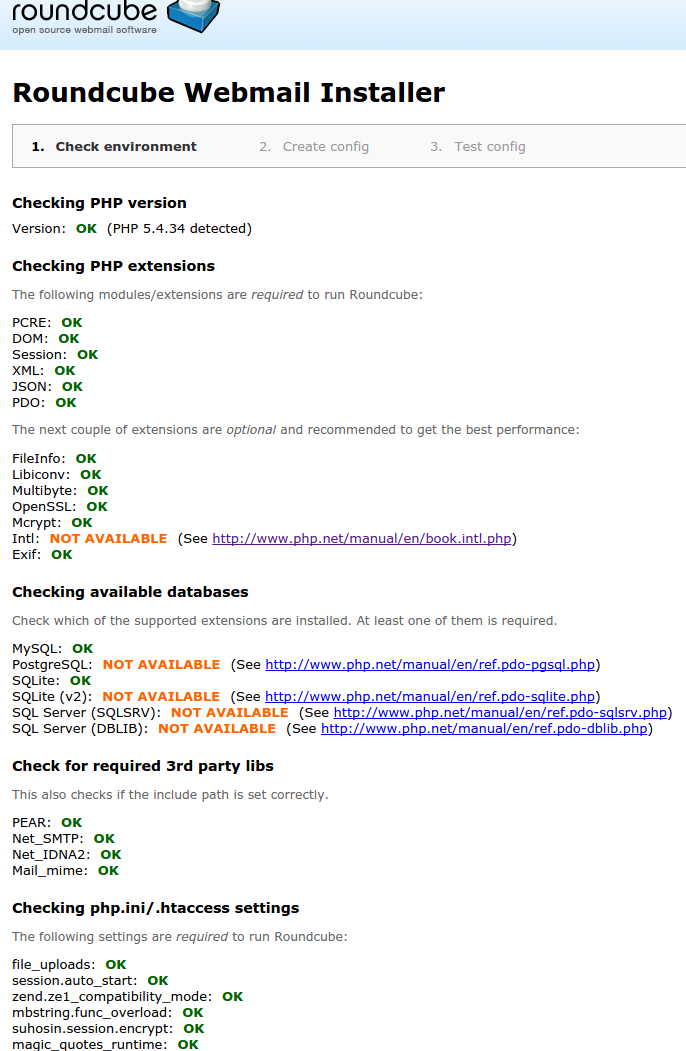

-Navegamos desde un browser a la ip del servidor donde instalamos roundcube http://ip-servidor/rc/installer/. Verificamos las extensiones php instaladas. Las requeridas son obligatorias, en caso de faltar alguna hay que instalarla, las opcionales como lo indica su nombre no son imprescindibles aunque si aconsejables. En este ejemplo, agregare la opcional date.timezone. En este URL pueden buscar tu zona horaria. Recargamos la pagina y verificamos ya este ok

vi rc/.htaccess

<IfModule mod_php5.c>

..

..

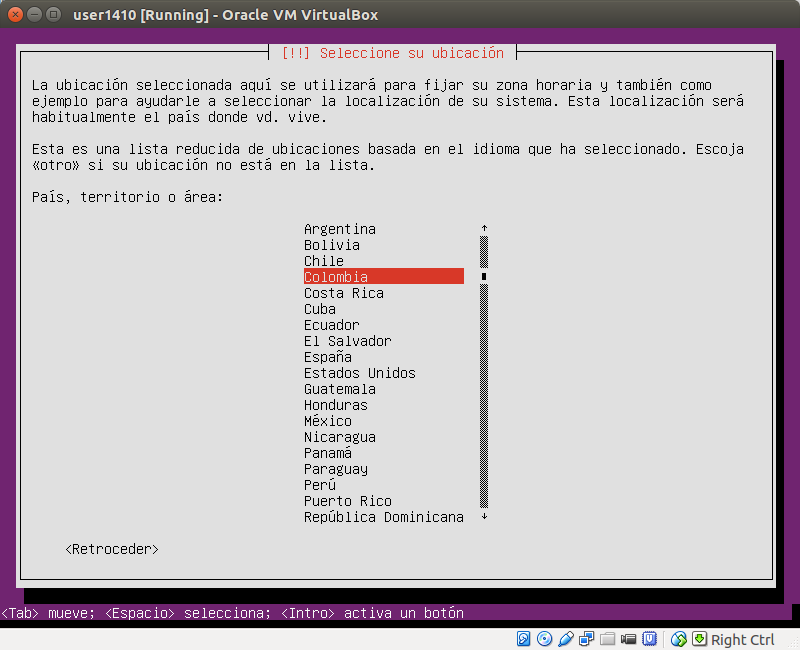

php_value date.timezone America/Bogota

</IfModule>

-Cerramos la configuración web porque la terminaremos vía consola

vi config/config.inc.php

$config['db_dsnw'] = 'mysql://roundcube:contraseña@localhost/roundcubemail';

$config['default_host'] = 'localhost';

$config['smtp_server'] = 'localhost';

$config['smtp_port'] = 25;

$config['smtp_user'] = '%u';

$config['smtp_pass'] = '%p';

-Cambiamos permisos al directorio de roundcube

chown -R apache.apache /var/www/html/rc

-Reiniciamos el servicio de apache para que tome los cambios

systemctl restart httpd.service

-Reiniciamos el servicio de apache para que tome los cambios

systemctl restart httpd.service

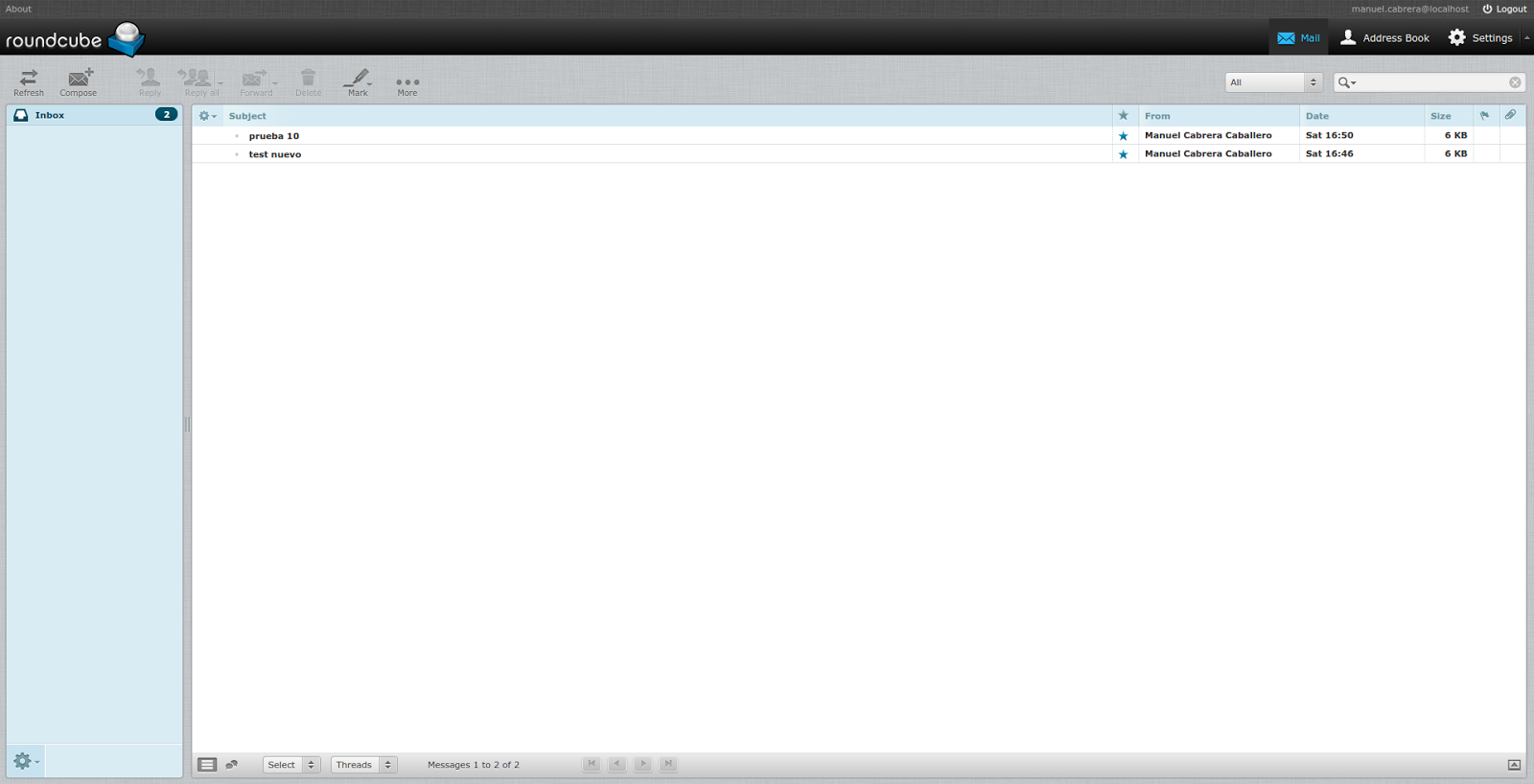

-Hacemos pruebas conectándonos a nuestro webmail roundcube. Ten en cuenta que al tenerlo en un servidor multidominio, debes logearte con tu email completo de la forma usuario @ dominio

-Ya en su interfaz web podemos enviar y recibir emails para familiarizarnos con su uso

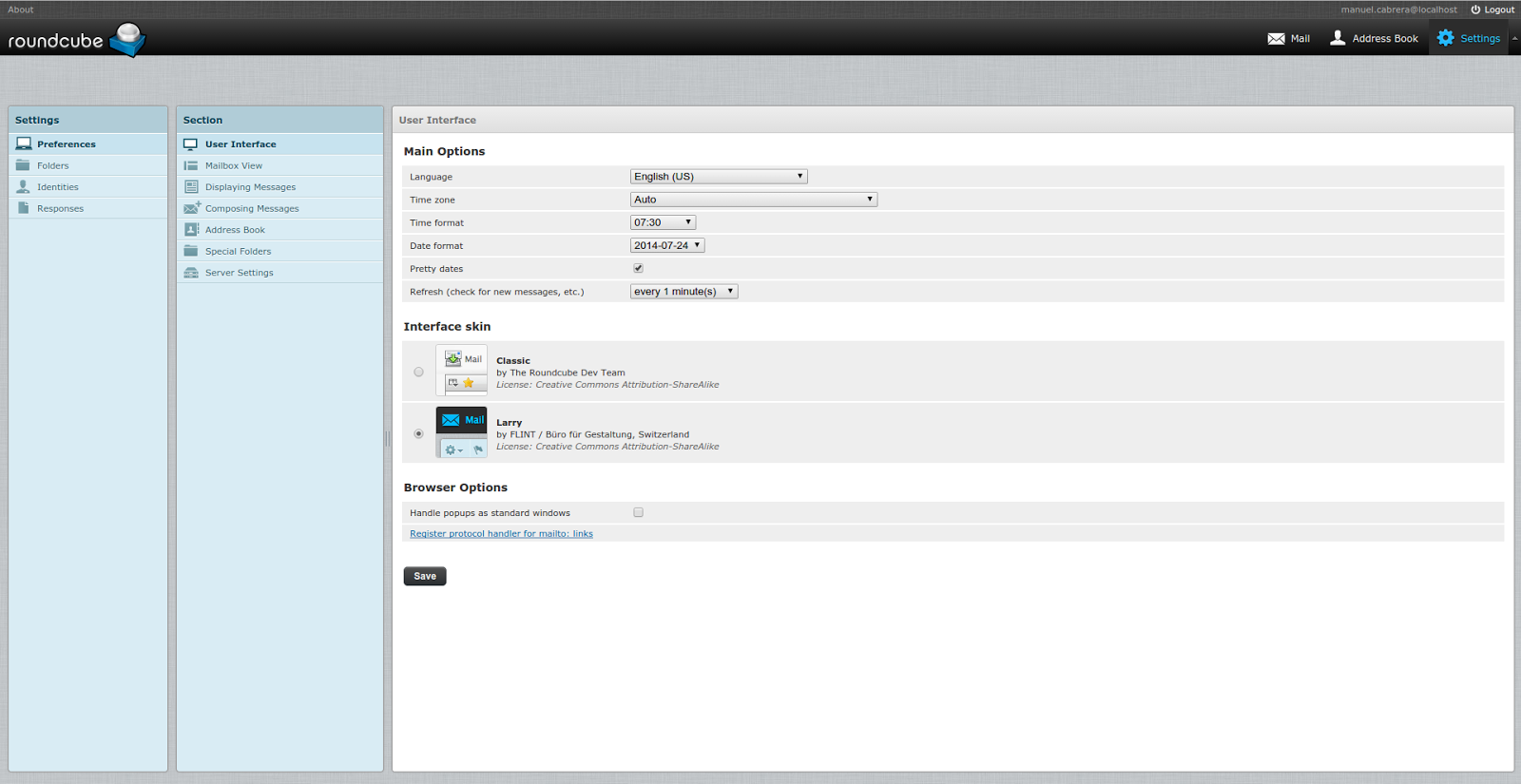

-Cambiar la configuración por default, por ejemplo, el idioma, la firma, etc

Usas un webmail, cual? Conocías Roundcube? Que tal te ha parecido este articulo?

Si te resulto útil este articulo, se social, haz un tweet, compártelo con otros por medio de los botones o sígueme en twitter , google+, facebook o email y podrás estar enterado de todas mis publicaciones.

Disfrútenlo.

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)